کدام سایت های ایرانی خونریزی قلبی دارند؟

در صورتی که قبلاً در حساب کاربری خود در سایتهای آسیبپذیر وارد شدهاید، بهتر است از هرگونه دسترسی به این سایتها خودداری کنید و حتی از حساب کاربری خود خارج نشوید.

علی رغم اطلاع رسانی روز گذشته در مورد بزرگترین آسیب پذیری فراگیر تاریخ اینترنت که به “خونریزی قلبی” شهرت یافته است و منجر به افشای اطلاعات مهمی از سایت های سرتاسر جهان شده است، هنوز بسیاری از سایت های ایرانی نسبت به رفع این باگ خطرناک اقدام نکرده اند.

امروز سایتی توسط متخصصان ایرانی راه اندازی شده است که به مدیران سایت ها کمک می کند هرچه سریعتر از آسیب پذیری سایت خود نسبت به این تهدید امنیتی مطلع شوند تا بتوانند از نشت و سرقت اطلاعات خود و کاربرانشان جلوگیری کنند.

صاحبان سایتهای ایرانی با استفاده از این سرویس جدید رایگان، بلافاصله پس از وارد کردن آدرس سایت خود از تحلیل آخرین وضعیت امنیتی آن باخبر خواهند شد.

این سامانه که توسط متخصصان شرکت دانش بنیان بیان راه اندازی شده است از طریق آدرس amn.bayan.ir قابل استفاده است.

توصیههای “بیان” به عموم کاربران اینترنت:

از استفاده و ورود به (Login کردن) در سایتهای آسیب پذیر تا اطلاع ثانوی خودداری کنید.

در صورتی که قبلاً در حساب کاربری خود در سایتهای آسیبپذیر وارد شدهاید، بهتر است از هرگونه دسترسی به این سایتها خودداری کنید و حتی از حساب کاربری خود خارج نشوید (Logout نکنید).

از وارد کردن اطلاعات حساس (مانند اطلاعات مالی و اطلاعات شخصی) در وبسایتهای آسیبپذیر اکیداً خودداری کنید.

مشاهدهی سایتهای آسیبپذیری که در آنها عضو نیستید، هیچ آسیبی به شما نمیرساند.

پس از رفع کامل مشکل سایتهای آسیبپذیر، حتماً رمز عبور خود را در این سایتها تغییر داده و یکبار از حساب کاربری خود خارج شوید.

توصیه به مدیران وب سایت ها و سرورها:

این آسیب رسانی نرمافزارهای استفاده کننده از نسخههای بخصوصی از کتابخانه OpenSSL (نسخهی ۱٫۰٫۱ تا ۱٫۰٫۱g) را که شامل موارد زیر است را تحت تاثیر قرار میدهد و امکان استخراج ناخواسته اطلاعات حساس را به حملهکننده میدهد:

وبسرورها و فایروالهای نرمافزاری با قابلیت ارتباط امن HTTPS و TLS

سرویسهای انتقال داده و پیام رسانی استفاده کننده از HTTPS

توصیه میشود در این خصوص به اخبار امنیتی سیستمعامل و نرمافزارهای مورد استفاده خود مراجعه کنید و مطمئن شوید از بهروزترین نسخههای نرمافزارها در سرور خود استفاده میکنید. برای اطلاعات بیشتر به اینجا مراجعه کنید.

توصیه به شرکت ها و سازمانها:

کلیه شرکت ها، سازمان ها، وزارت خانه ها ادارات، مراکز آموزشی و نهادهایی که در شبکه داخلی خود از Firewall یا UTM برای کنترل و مدیریت شبکه داخلی خود استفده می کنند لازم است هرچه سریعتر نرم افزار های به کار رفته در این تجهیزات را بررسی و در صورت لزوم به روز کنند در غیر اینصورت در معرض خطرات جبران ناپذیری خواهند بود.

جهان نیوز: کدام سایتهای ایرانی در خطر هستند؟

به گزارش جهان به نقل از عصرایران، علی رغم اطلاع رسانی روز گذشته در مورد بزرگترین آسیب پذیری فراگیر تاریخ اینترنت که به "خونریزی قلبی" شهرت یافته است و منجر به افشای اطلاعات مهمی از سایت های سرتاسر جهان شده است، هنوز بسیاری از سایت های ایرانی نسبت به رفع این باگ خطرناک اقدام نکرده اند.

امروز سایتی توسط متخصصان ایرانی راه اندازی شده است که به مدیران سایت ها کمک می کند هرچه سریعتر از آسیب پذیری سایت خود نسبت به این تهدید امنیتی مطلع شوند تا بتوانند از نشت و سرقت اطلاعات خود و کاربرانشان جلوگیری کنند.

صاحبان سایتهای ایرانی با استفاده از این سرویس جدید رایگان، بلافاصله پس از وارد کردن آدرس سایت خود از تحلیل آخرین وضعیت امنیتی آن باخبر خواهند شد.

این سامانه که توسط متخصصان شرکت دانش بنیان بیان راه اندازی شده است از طریق آدرس amn.bayan.ir قابل استفاده است.

توصیههای "بیان" به عموم کاربران اینترنت:

از استفاده و ورود به (Login کردن) در سایتهای آسیب پذیر تا اطلاع ثانوی خودداری کنید.

در صورتی که قبلاً در حساب کاربری خود در سایتهای آسیبپذیر وارد شدهاید، بهتر است از هرگونه دسترسی به این سایتها خودداری کنید و حتی از حساب کاربری خود خارج نشوید (Logout نکنید).

از وارد کردن اطلاعات حساس (مانند اطلاعات مالی و اطلاعات شخصی) در وبسایتهای آسیبپذیر اکیداً خودداری کنید.

مشاهدهی سایتهای آسیبپذیری که در آنها عضو نیستید، هیچ آسیبی به شما نمیرساند.

پس از رفع کامل مشکل سایتهای آسیبپذیر، حتماً رمز عبور خود را در این سایتها تغییر داده و یکبار از حساب کاربری خود خارج شوید.

توصیه به مدیران وب سایت ها و سرورها:

این آسیب رسانی نرمافزارهای استفاده کننده از نسخههای بخصوصی از کتابخانه OpenSSL (نسخهی 1.0.1 تا 1.0.1g) را که شامل موارد زیر است را تحت تاثیر قرار میدهد و امکان استخراج ناخواسته اطلاعات حساس را به حملهکننده میدهد:

وبسرورها و فایروالهای نرمافزاری با قابلیت ارتباط امن HTTPS و TLS

سرویسهای انتقال داده و پیام رسانی استفاده کننده از HTTPS

توصیه میشود در این خصوص به اخبار امنیتی سیستمعامل و نرمافزارهای مورد استفاده خود مراجعه کنید و مطمئن شوید از بهروزترین نسخههای نرمافزارها در سرور خود استفاده میکنید. برای اطلاعات بیشتر به اینجا مراجعه کنید.

توصیه به شرکت ها و سازمانها:

کلیه شرکت ها، سازمان ها، وزارت خانه ها ادارات، مراکز آموزشی و نهادهایی که در شبکه داخلی خود از Firewall یا UTM برای کنترل و مدیریت شبکه داخلی خود استفده می کنند لازم است هرچه سریعتر نرم افزار های به کار رفته در این تجهیزات را بررسی و در صورت لزوم به روز کنند در غیر اینصورت در معرض خطرات جبران ناپذیری خواهند بود.

اکو نیوز: خطر بی سابقه اینترنتی در جهان و سکوت در ایران!

اعتبار نیوز: یک خطر بی سابقه در کمین کاربران اینترنتی

به گزارش پایگاه خبری اعتبار به نقل از سایت رسمی بیان ، این مشکل تقریبا به هر کس که به اینترنت دسترسی دارد، اجازه می دهد که اطلاعاتی از سرورهای آسیب پذیر را سرقت کند. این اطلاعات ممکن است رمز عبور کاربران یا حتی رمز عبور کل سرور باشد.

از آنجا که متاسفانه با گذشت چندین ساعت از اعلام عمومی این خطر بی سابقه در جهان، متاسفانه هنوز در ایران اطلاع رسانی لازم صورت نگرفته است و بسیاری از سایتها و کاربران ایرانی در معرض تهدید و خطر جدی هستند، شرکت دانش محور بیان اطلاعات مربوط به این آسیب پذیری را برای اطلاع و رفع سریع تر آن منتشر می کند. متاسفانه تا لحظه انتشار این خبر مراکز دولتی و دانشگاهی کشور که خود وظیفه رصد و پیشگیری از وقوع این مشکل را دارند، این آسیب پذیری در آنها مشاهده شده است.

این مشکل در پیاده سازی پروتکل TLS کشف شده است، و باعث میشود سرورهایی که از هر نوع ارتباط امن برای ارتباط استفاده میکنند، آسیب پذیر باشند. همه ارتباط ها از طریق https (که بیشتر سرویس های برخط ایمیل، و چت از آن استفاده می کنند) smtp و imap (که برای تبادل ایمیل استفاده می شود) و اتصال های امن VPN و SSH همه در معرض خطر هستند. این خطر ارتباط امن بانک های اینترنتی را نیز تهدید می کند.

این مشکل خطرناک در حقیقت اجازه می دهد که هر کاربری در ارتباط دو سویه امن (با TLS) بتواند (در هر اتصال) 64KB از حافظه رایانه سوی دیگر ارتباط را بخواند (با تکرار این عمل می توان مقدار بیشتر از حافظه را استخراج کرد). این مقدار از حافظه RAM خوانده شده ممکن است شامل کلیدهای رمز نگاری یا رمزعبورها یا هر گونه محتوای مربوط به هر کاربری باشد. ضمنا این مشکل تنها به سایت های https محدود نمی شود، بلکه هر سروری که به عنوان کاربر به https دیگر سایت ها نیز متصل می شود، آسیب پذیر است.

بر اساس گزارش NetCraft در سال ۲۰۱۴ بیش از ۶۶درصد سایت ها از سرورهایی استفاده می کنند که بالقوه این آسیب پذیری را دارند. گستره و اهمیت این آسیب پذیری به حدی است یک سایت مستقل (heartbleed.com) برای توضیح جوانب مختلف آن ایجاد شده است.

چه اطلاعاتی واقعا لو رفته است؟

تیم های امنیتی مرتبط با این آسیب پذیری انجام شده، تست هایی را انجام داده اند و (متاسفانه) در این تست ها موفق شده اند اطلاعات حساس مربوط به آن سرور را (که البته یک سرور واقعی نبوده) استخراج کنند. هنوز گزارشی از انجام موفقیت آمیز این حمله بر یک سرور واقعی و حساس گزارش نشده، اما مطمئنا اگر کسی این حمله را انجام دهد، اطلاعات آن را افشا نخواهد کرد.

آیا رایانه من نیز آسیب پذیر است؟

فقط رایانه هایی که از Linux یا BSD استفاده می کنند و نسخه سیستم عامل آنها از جدیدتر از دو سال گذشته است، شامل این آسیب پذیری می شوند. البته متاسفانه بیشتر سرورهایی که در وب استفاده می شوند، در این گروه جای می گیرند ولی برای کاربران خانگی که ویندوز استفاده می کنند این آسیب پذیری وجود ندارد.

سرورهایی که Ubuntu 12.04 به بالا یا Debian Wheezy یا CentOS 6.5 یا Fedora 18 یا FreeBSD 8.4/9.1 یا OpenBSD 5.3 یا OpenSUSE 12.2 دارند آسیب پذیر هستند. البته سرورهای قدیمی تر که از نسخه های Debian Squeeze یا SUSE Linux Enterprise این آسیب پذیری را ندارند.

آیا ضربهای به اطلاعات شخصی من وارد خواهد شد؟

اگر فکر میکنید چون رایانه شما آسیب پذیر نیست، پس خطری شما را تهدید نمی کند، سخت در اشتباه هستید. هر گونه اطلاعاتی از شما که در وب وجود دارد (رمزهای عبور ایمیل، بانکی و ...) در معرض خطر است و اگر سرویس دهنده های اینترنتی سرورهای خود را بروز نکنند، خطر داده های کاربران را تهدید خواهد کرد. گرچه احتمال استفاده عملی از این آسیب پذیری لزوما زیاد نیست، ولی تضمینی وجود ندارد که یک خرابکار از آن استفاده نکرده باشد.

این مشکل از کی و چگونه پیش آمده است؟

این مشکل اولین بار در سال ۲۰۱۱ ایجاد شده و با انتشار رسمی نسخه ۱.۰.۱ در ابتدای فروردین سال ۱۳۹۱ (۱۴ می ۲۰۱۲) عملا وارد دنیای وب شده است. از آن موقع تا کنون بیش از دو سال می گذرد و مشخص نیست که آیا در این زمان چه کس یا کسانی از آن اطلاع داشته اند یا از آن سوء استفاده داشته اند.

این مشکل برای اولین بار در ساعت ۲۲ (به وقت تهران) در ۱۸ فروردین در سایت رسمی openssl منتشر شد، و تحت نام رسمی CVE-2014-0160 شناخته میشود. همچنین به صورت غیر رسمی، نام heart-bleed «خونریزی قلبی» به این آسیب پذیری داده شده است (همراه با لوگویی که در بالا مشاهده میشود). این نام گذاری به دلیل این بوده که مشکل در ماژول heartbeat (ضربان قلب) از openssl رخ داده است.

البته سرورهای بیان از قبل از افزونه heartbeat استفاده نمی کرده اند و بنابراین خطری کاربران و محصولات شرکت بیان را تهدید نمی کند.

چگونه باید با این آسیب پذیری مقابله کرد؟

کاربران و مدیران سایت ها در صورتی که از سیستم عامل های ذکر شده استفاده می کنند، باید هر چه سریع تر آن را بروز کنند. با توجه به این که امکان سرقت هر گونه اطلاعات در این مدت وجود داشته است، معمولا به مدیران سطح بالا پیشنهاد می شود که رمزهای عبور خود را تغییر دهند و همچنین بهتر است certificate های لازم برای راه اندازی سایت های https و ... دوباره ساخته شوند. این عمل گرچه احتمالا برای مدیران سایت ها سنگین خواهد بود، ولی برای تضمین امنیت کامل لازم است.

مثالی از امکان استفاده از این آسیب پذیری

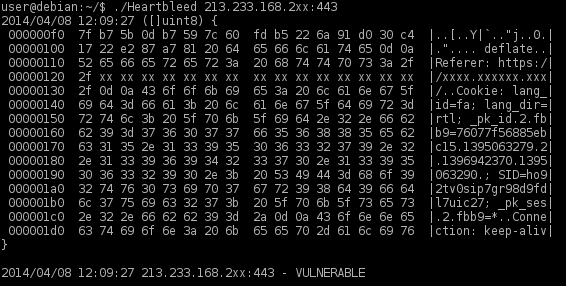

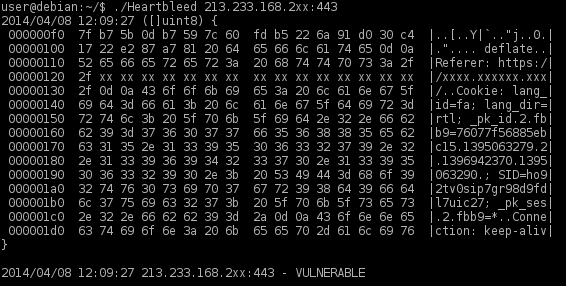

در تصویر زیر که بر روی یک سرور واقعی داخل ایران تست شده است، داده های مربوط به یک کاربر ناشناس قابل نمایش است (با اینکه از ارتباط امن استفاده شده بوده است). (دو رقم آخر IP با xx جایگزین شده است).

اعتبار نیوز: کدام سایت های ایرانی خونریزی قلبی دارند

به گزارش پایگاه خبری اعتبار به نقل از عصر ایران، سایتی از سوی متخصصان ایرانی راه اندازی شده است که به مدیران سایت ها کمک می کند هرچه سریع تر از آسیب پذیری سایت خود نسبت به این تهدید امنیتی مطلع شوند تا بتوانند از نشت و سرقت اطلاعات خود و کاربرانشان جلوگیری کنند.

صاحبان سایت های ایرانی با استفاده از این سرویس جدید رایگان، بلافاصله پس از وارد کردن آدرس سایت خود از تحلیل آخرین وضعیت امنیتی آن باخبر خواهند شد.

این سامانه که از سوی متخصصان شرکت دانش بنیان بیان راه اندازی شده است از طریق آدرس amn.bayan.ir قابل استفاده است.

توصیه های "بیان" به عموم کاربران اینترنت:

از استفاده و ورود به (Login کردن) در سایت های آسیب پذیر تا اطلاع ثانوی خودداری کنید.

در صورتی که قبلاً در حساب کاربری خود در سایت های آسیب پذیر وارد شده اید، بهتر است از هرگونه دسترسی به این سایت ها خودداری کنید و حتی از حساب کاربری خود خارج نشوید (Logout نکنید).

از وارد کردن اطلاعات حساس (مانند اطلاعات مالی و اطلاعات شخصی) در وب سایت های آسیب پذیر اکیداً خودداری کنید.

مشاهده سایت های آسیب پذیری که در آنها عضو نیستید، هیچ آسیبی به شما نمیرساند.

پس از رفع کامل مشکل سایت های آسیب پذیر، حتماً رمز عبور خود را در این سایت ها تغییر داده و یکبار از حساب کاربری خود خارج شوید.

توصیه به مدیران وب سایت ها و سرورها:

این آسیب رسانی نرم افزارهای استفاده کننده از نسخه های بخصوصی از کتابخانه OpenSSL (نسخه 1.0.1 تا 1.0.1g) را که شامل موارد زیر است را تحت تاثیر قرار می دهد و امکان استخراج ناخواسته اطلاعات حساس را به حمله کننده می دهد:

وب سرورها و فایروال های نرم افزاری با قابلیت ارتباط امن HTTPS و TLS

سرویس های انتقال داده و پیام رسانی استفاده کننده از HTTPS

توصیه می شود در این خصوص به اخبار امنیتی سیستم عامل و نرم افزارهای مورد استفاده خود مراجعه کنید و مطمئن شوید از به روزترین نسخه های نرمافزارها در سرور خود استفاده می کنید. برای اطلاعات بیشتر به اینجا مراجعه کنید.

توصیه به شرکت ها و سازمان ها:

تمامی شرکت ها، سازمان ها، وزارت خانه ها ادارات، مراکز آموزشی و نهادهایی که در شبکه داخلی خود از Firewall یا UTM برای کنترل و مدیریت شبکه داخلی خود استفده می کنند لازم است هرچه سریع تر نرم افزار های به کار رفته در این تجهیزات را بررسی و در صورت لزوم به روز کنند در غیر این صورت در معرض خطرات جبران ناپذیری خواهند بود.

توصیه به مراکز آپا، مرکز ماهر و سایر نهاد های مسئول:

آپا مخفف "آگاهی رسانی، پشتیبانی و و امداد رایانه ای" است. وظیفه یک مرکز آپا در درجه اول تشخیص و اطلاع از یک آسیب پذیری و خطر در اینترنت و سپس کمک به مدیریت این قبیل حوادث امنیتی و راهنمایی برای برطرف کردن آسیب پذیری های کشور است. طی سال های گذشته بیش از ١٠ مرکز آپا و مراکز مشابه با بودجه ای عظیم و هنگفت در کشور راه اندازی شده است اما متاسفانه هیچ یک از این مراکز تخصصی، در مورد خونریزی قلبی به وظیفه خود عمل نکرده اند و چنان کند عمل می کنند که حتی یک روز بعد از اطلاع رسانی ها و تماس های مکرر شرکت بیان نیز، هنوز در سایت های خود هیچ هشداری را در این رابطه منتشر نکرده اند که جا دارد هرچه سریع تر اقدامات لازم را انجام دهند.

خبرگذاری دانشجو: بزرگترین آسیب پذیری فراگیر تاریخ اینترنت

به گزارش گروه فضای مجازی «خبرگزاری دانشجو»، علی رغم اطلاع رسانی روز گذشته در مورد بزرگترین آسیب پذیری فراگیر تاریخ اینترنت که به "خونریزی قلبی" شهرت یافته است و منجر به افشای اطلاعات مهمی از سایت های سرتاسر جهان شده است، هنوز بسیاری از سایت های ایرانی نسبت به رفع این باگ خطرناک اقدام نکرده اند.

امروز سایتی توسط متخصصان ایرانی راه اندازی شده است که به مدیران سایت ها کمک می کند هرچه سریعتر از آسیب پذیری سایت خود نسبت به این تهدید امنیتی مطلع شوند تا بتوانند از نشت و سرقت اطلاعات خود و کاربرانشان جلوگیری کنند.

صاحبان سایتهای ایرانی با استفاده از این سرویس جدید رایگان، بلافاصله پس از وارد کردن آدرس سایت خود از تحلیل آخرین وضعیت امنیتی آن باخبر خواهند شد.

این سامانه که توسط متخصصان شرکت دانش بنیان بیان راه اندازی شده است از طریق آدرس amn.bayan.ir قابل استفاده است.

توصیههای "بیان" به عموم کاربران اینترنت:

از استفاده و ورود به (Login کردن) در سایتهای آسیب پذیر تا اطلاع ثانوی خودداری کنید.

در صورتی که قبلاً در حساب کاربری خود در سایتهای آسیبپذیر وارد شدهاید، بهتر است از هرگونه دسترسی به این سایتها خودداری کنید و حتی از حساب کاربری خود خارج نشوید (Logout نکنید).

از وارد کردن اطلاعات حساس (مانند اطلاعات مالی و اطلاعات شخصی) در وبسایتهای آسیبپذیر اکیداً خودداری کنید.

مشاهدهی سایتهای آسیبپذیری که در آنها عضو نیستید، هیچ آسیبی به شما نمیرساند.

پس از رفع کامل مشکل سایتهای آسیبپذیر، حتماً رمز عبور خود را در این سایتها تغییر داده و یکبار از حساب کاربری خود خارج شوید.

توصیه به مدیران وب سایت ها و سرورها:

این آسیب رسانی نرمافزارهای استفاده کننده از نسخههای بخصوصی از کتابخانه OpenSSL (نسخهی 1.0.1 تا 1.0.1g) را که شامل موارد زیر است را تحت تاثیر قرار میدهد و امکان استخراج ناخواسته اطلاعات حساس را به حملهکننده میدهد:

وبسرورها و فایروالهای نرمافزاری با قابلیت ارتباط امن HTTPS و TLS

سرویسهای انتقال داده و پیام رسانی استفاده کننده از HTTPS

توصیه میشود در این خصوص به اخبار امنیتی سیستمعامل و نرمافزارهای مورد استفاده خود مراجعه کنید و مطمئن شوید از بهروزترین نسخههای نرمافزارها در سرور خود استفاده میکنید. برای اطلاعات بیشتر به اینجا مراجعه کنید.

توصیه به شرکت ها و سازمانها:

کلیه شرکت ها، سازمان ها، وزارت خانه ها ادارات، مراکز آموزشی و نهادهایی که در شبکه داخلی خود از Firewall یا UTM برای کنترل و مدیریت شبکه داخلی خود استفده می کنند لازم است هرچه سریعتر نرم افزار های به کار رفته در این تجهیزات را بررسی و در صورت لزوم به روز کنند در غیر اینصورت در معرض خطرات جبران ناپذیری خواهند بود.

گفتارنیوز: کدام سایت های ایرانی در خطر هستند؟

صاحبان سایتهای ایرانی با استفاده از این سرویس جدید رایگان، بلافاصله پس از وارد کردن آدرس سایت خود از تحلیل آخرین وضعیت امنیتی آن باخبر خواهند شد.

این سامانه که توسط متخصصان شرکت دانش بنیان بیان راه اندازی شده است از طریق آدرس amn.bayan.ir قابل استفاده است.

توصیههای "بیان" به عموم کاربران اینترنت:

از استفاده و ورود به (Login کردن) در سایتهای آسیب پذیر تا اطلاع ثانوی خودداری کنید.

در صورتی که قبلاً در حساب کاربری خود در سایتهای آسیبپذیر وارد شدهاید، بهتر است از هرگونه دسترسی به این سایتها خودداری کنید و حتی از حساب کاربری خود خارج نشوید (Logout نکنید).

از وارد کردن اطلاعات حساس (مانند اطلاعات مالی و اطلاعات شخصی) در وبسایتهای آسیبپذیر اکیداً خودداری کنید.

مشاهدهی سایتهای آسیبپذیری که در آنها عضو نیستید، هیچ آسیبی به شما نمیرساند.

پس از رفع کامل مشکل سایتهای آسیبپذیر، حتماً رمز عبور خود را در این سایتها تغییر داده و یکبار از حساب کاربری خود خارج شوید.

توصیه به مدیران وب سایت ها و سرورها:

این آسیب رسانی نرمافزارهای استفاده کننده از نسخههای بخصوصی از کتابخانه OpenSSL (نسخهی 1.0.1 تا 1.0.1g) را که شامل موارد زیر است را تحت تاثیر قرار میدهد و امکان استخراج ناخواسته اطلاعات حساس را به حملهکننده میدهد:

وبسرورها و فایروالهای نرمافزاری با قابلیت ارتباط امن HTTPS و TLS

سرویسهای انتقال داده و پیام رسانی استفاده کننده از HTTPS

توصیه میشود در این خصوص به اخبار امنیتی سیستمعامل و نرمافزارهای مورد استفاده خود مراجعه کنید و مطمئن شوید از بهروزترین نسخههای نرمافزارها در سرور خود استفاده میکنید. برای اطلاعات بیشتر به اینجا مراجعه کنید.

توصیه به شرکت ها و سازمانها:

کلیه شرکت ها، سازمان ها، وزارت خانه ها ادارات، مراکز آموزشی و نهادهایی که در شبکه داخلی خود از Firewall یا UTM برای کنترل و مدیریت شبکه داخلی خود استفده می کنند لازم است هرچه سریعتر نرم افزار های به کار رفته در این تجهیزات را بررسی و در صورت لزوم به روز کنند در غیر اینصورت در معرض خطرات جبران ناپذیری خواهند بود.

ایستنا: هشدار در خصوص افشای آسیبپذیری فوق خطرناک OpenSSL و وبسایتهای بیدفاع ایرانی

سایبربان: آسیب پذیری بزرگ در OpenSSL باعث خونریزی قلبی اینترنت شد

ساعت ۱۷:۲۸: سایت همراه اول از دسترس خارج شده است.

مشرق نیوز: یکخطر بیسابقهاینترنتی برایهمهکاربران

از آنجا که متاسفانه با گذشت چندین ساعت از اعلام عمومی این خطر بی سابقه در جهان، متاسفانه هنوز در ایران اطلاع رسانی لازم صورت نگرفته است و بسیاری از سایتها و کاربران ایرانی در معرض تهدید و خطر جدی هستند، شرکت دانش محور بیان اطلاعات مربوط به این آسیبپذیری را برای اطلاع و رفع سریعتر آن منتشر مینماید. متاسفانه تا لحظهی انتشار این خبر مراکز دولتی و دانشگاهی کشور که خود وظیفه رصد و پیشگیری از وقوع این مشکل را دارند، این آسیب پذیری در آنها مشاهده شده است.

این مشکل خطرناک در حقیقت اجازه میدهد که هر کاربری در ارتباط دو سویهی امن (با TLS) بتواند (در هر اتصال) 64KB از حافظهی رایانه سوی دیگر ارتباط را بخواند (با تکرار این عمل میتوان مقدار بیشتر از حافظه را استخراج کرد). این مقدار از حافظهی RAM خوانده شده ممکن است شامل کلیدهای رمز نگاری یا رمزعبورهای یا هر گونه محتوای مربوط به هر کاربری باشد. ضمنا این مشکل تنها به سایتهای https محدود نمیشود، بلکه هر سروری که به عنوان کاربر به https دیگر سایتها نیز متصل میشود، آسیب پذیر است.

بر اساس گزارش NetCraft در سال ۲۰۱۴ بیش از ۶۶٪ سایتها از سرورهایی استفاده میکنند که بالقوه این آسیب پذیری را دارند. گستره و اهمیت این آسیب پذیری به حدی است یک سایت مستقل (heartbleed.com) برای توضیح جوانب مختلف آن ایجاد شده است.

چه اطلاعاتی واقعا لو رفته است؟

تیمهای امنیتی مرتبط با این آسیب پذیری انجام شده، تستهایی را انجام دادهاند و (متاسفانه) در این تستها موفق شدهاند اطلاعات حساس مربوط به آن سرور را (که البته یک سرور واقعی نبوده) استخراج کنند. هنوز گزارشی از انجام موفقیت آمیز این حمله بر یک سرور واقعی و حساس گزارش نشده، اما مطمئنا اگر کسی این حمله را انجام دهد، اطلاعات آن را افشا نخواهد کرد.

آیا رایانه من نیز آسیب پذیر است؟

فقط رایانههایی که از Linux یا BSD استفاده میکنند و نسخهی سیستم عامل آنها از جدیدتر از دو سال گذشته است، شامل این آسیب پذیری میشوند. البته متاسفانه بیشتر سرورهایی که در وب استفاده میشوند، در این گروه جای میگیرند ولی برای کاربران خانگی که ویندوز استفاده میکنند این آسیب پذیری وجود ندارد.

سرورهایی که Ubuntu 12.04 به بالا یا Debian Wheezy یا CentOS 6.5 یا Fedora 18 یا FreeBSD 8.4/9.1 یا OpenBSD 5.3 یا OpenSUSE 12.2 دارند آسیب پذیر هستند. البته سرورهای قدیمیتر که از نسخههای Debian Squeeze یا SUSE Linux Enterprise این آسیب پذیری را ندارند.

آیا ضربهای به اطلاعات شخصی من وارد خواهد شد؟

اگر فکر میکنید چون رایانهی شما آسیب پذیر نیست، پس خطری شما را تهدید نمیکند، سخت در اشتباه هستید. هر گونه اطلاعاتی از شما که در وب وجود دارد (رمزهای عبور ایمیل، بانکی و ...) در معرض خطر است و اگر سرویسدهندههای اینترنتی سرورهای خود را بروز نکنند، خطر دادههای کاربران را تهدید خواهد کرد. گرچه احتمال استفاده عملی از این آسیب پذیری لزوما زیاد نیست، ولی تضمینی وجود ندارد که یک خرابکار از آن استفاده نکرده باشد.

این مشکل از کی و چگونه پیش آمده است؟

این مشکل اولین بار در سال ۲۰۱۱ ایجاد شده و با انتشار رسمی نسخهی ۱.۰.۱ در ابتدای فروردین سال ۱۳۹۱ (۱۴ می ۲۰۱۲) عملا وارد دنیای وب شده است. از آن موقع تا کنون بیش از دو سال میگذرد و مشخص نیست که آیا در این زمان چه کس/کسانی از آن اطلاع داشتهاند یا از آن سوء استفاده داشتهاند.

این مشکل برای اولین بار در ساعت ۲۲ (به وقت تهران) در ۱۸ فروردین در سایت رسمی openssl منتشر شد، و تحت نام رسمی CVE-2014-0160 شناخته میشود. همچنین به صورت غیر رسمی، نام heart-bleed «خونریزی قلبی» به این آسیب پذیری داده شده است (همراه با لوگویی که در بالا مشاهده میشود). این نام گذاری به دلیل این بوده که مشکل در ماژول heartbeat (ضربان قلب) از openssl رخ داده است.

البته سرورهای بیان از قبل از افزونهی heartbeat استفاده نمیکردهاند و بنابراین خطری کاربران و محصولات شرکت بیان را تهدید نمیکند.

چگونه باید با این آسیب پذیری مقابله کرد؟

کاربران و مدیران سایتها در صورتی که از سیستمعاملهای ذکر شده استفاده میکنند، باید هر چه سریعتر آن را بروز کنند. با توجه به این که امکان سرقت هر گونه اطلاعات در این مدت وجود داشته است، معمولا به مدیران سطح بالا پیشنهاد میشود که رمزهای عبور خود را تغییر دهند و همچنین بهتر است certificate های لازم برای راه اندازی سایتهای https و ... دوباره ساخته شوند. این عمل گرچه احتمالا برای مدیران سایتها سنگین خواهد بود، ولی برای تضمین امنیت کامل لازم است.

مثالی از امکان استفاده از این آسیب پذیری

صبحانه آنلاین: خونریزی قلبی در نت / خطر بیسابقهاینترنتی برای همه کاربران

به گزارش صبحانه، امروز (۱۹ فروردین ۱۳۹۲ و ۸ آوریل ۲۰۱۴) یک آسیب پذیری بسیار مهم در OpenSSL کشف و برطرف شده است.به نوشته سایت رسمی بیان ، این مشکل تقریبا به هر کس که به اینترنت دسترسی دارد، اجازه میدهد که اطلاعاتی از سرورهای آسیب پذیر را سرقت کند. این اطلاعات ممکن است رمز عبور کاربران یا حتی رمز عبور کل سرور باشد.

از آنجا که متاسفانه با گذشت چندین ساعت از اعلام عمومی این خطر بی سابقه در جهان، متاسفانه هنوز در ایران اطلاع رسانی لازم صورت نگرفته است و بسیاری از سایتها و کاربران ایرانی در معرض تهدید و خطر جدی هستند، شرکت دانش محور بیان اطلاعات مربوط به این آسیبپذیری را برای اطلاع و رفع سریعتر آن منتشر مینماید. متاسفانه تا لحظهی انتشار این خبر مراکز دولتی و دانشگاهی کشور که خود وظیفه رصد و پیشگیری از وقوع این مشکل را دارند، این آسیب پذیری در آنها مشاهده شده است.

این مشکل خطرناک در حقیقت اجازه میدهد که هر کاربری در ارتباط دو سویهی امن (با TLS) بتواند (در هر اتصال) 64KB از حافظهی رایانه سوی دیگر ارتباط را بخواند (با تکرار این عمل میتوان مقدار بیشتر از حافظه را استخراج کرد). این مقدار از حافظهی RAM خوانده شده ممکن است شامل کلیدهای رمز نگاری یا رمزعبورهای یا هر گونه محتوای مربوط به هر کاربری باشد. ضمنا این مشکل تنها به سایتهای https محدود نمیشود، بلکه هر سروری که به عنوان کاربر به https دیگر سایتها نیز متصل میشود، آسیب پذیر است.

بر اساس گزارش NetCraft در سال ۲۰۱۴ بیش از ۶۶٪ سایتها از سرورهایی استفاده میکنند که بالقوه این آسیب پذیری را دارند. گستره و اهمیت این آسیب پذیری به حدی است یک سایت مستقل (heartbleed.com) برای توضیح جوانب مختلف آن ایجاد شده است.

چه اطلاعاتی واقعا لو رفته است؟

تیمهای امنیتی مرتبط با این آسیب پذیری انجام شده، تستهایی را انجام دادهاند و (متاسفانه) در این تستها موفق شدهاند اطلاعات حساس مربوط به آن سرور را (که البته یک سرور واقعی نبوده) استخراج کنند. هنوز گزارشی از انجام موفقیت آمیز این حمله بر یک سرور واقعی و حساس گزارش نشده، اما مطمئنا اگر کسی این حمله را انجام دهد، اطلاعات آن را افشا نخواهد کرد.

آیا رایانه من نیز آسیب پذیر است؟

فقط رایانههایی که از Linux یا BSD استفاده میکنند و نسخهی سیستم عامل آنها از جدیدتر از دو سال گذشته است، شامل این آسیب پذیری میشوند. البته متاسفانه بیشتر سرورهایی که در وب استفاده میشوند، در این گروه جای میگیرند ولی برای کاربران خانگی که ویندوز استفاده میکنند این آسیب پذیری وجود ندارد.

سرورهایی که Ubuntu 12.04 به بالا یا Debian Wheezy یا CentOS 6.5 یا Fedora 18 یا FreeBSD 8.4/9.1 یا OpenBSD 5.3 یا OpenSUSE 12.2 دارند آسیب پذیر هستند. البته سرورهای قدیمیتر که از نسخههای Debian Squeeze یا SUSE Linux Enterprise این آسیب پذیری را ندارند.

آیا ضربهای به اطلاعات شخصی من وارد خواهد شد؟

اگر فکر میکنید چون رایانهی شما آسیب پذیر نیست، پس خطری شما را تهدید نمیکند، سخت در اشتباه هستید. هر گونه اطلاعاتی از شما که در وب وجود دارد (رمزهای عبور ایمیل، بانکی و ...) در معرض خطر است و اگر سرویسدهندههای اینترنتی سرورهای خود را بروز نکنند، خطر دادههای کاربران را تهدید خواهد کرد. گرچه احتمال استفاده عملی از این آسیب پذیری لزوما زیاد نیست، ولی تضمینی وجود ندارد که یک خرابکار از آن استفاده نکرده باشد.

این مشکل از کی و چگونه پیش آمده است؟

این مشکل اولین بار در سال ۲۰۱۱ ایجاد شده و با انتشار رسمی نسخهی ۱.۰.۱ در ابتدای فروردین سال ۱۳۹۱ (۱۴ می ۲۰۱۲) عملا وارد دنیای وب شده است. از آن موقع تا کنون بیش از دو سال میگذرد و مشخص نیست که آیا در این زمان چه کس/کسانی از آن اطلاع داشتهاند یا از آن سوء استفاده داشتهاند.

این مشکل برای اولین بار در ساعت ۲۲ (به وقت تهران) در ۱۸ فروردین در سایت رسمی openssl منتشر شد، و تحت نام رسمی CVE-2014-0160 شناخته میشود. همچنین به صورت غیر رسمی، نام heart-bleed «خونریزی قلبی» به این آسیب پذیری داده شده است (همراه با لوگویی که در بالا مشاهده میشود). این نام گذاری به دلیل این بوده که مشکل در ماژول heartbeat (ضربان قلب) از openssl رخ داده است.

البته سرورهای بیان از قبل از افزونهی heartbeat استفاده نمیکردهاند و بنابراین خطری کاربران و محصولات شرکت بیان را تهدید نمیکند.

چگونه باید با این آسیب پذیری مقابله کرد؟

کاربران و مدیران سایتها در صورتی که از سیستمعاملهای ذکر شده استفاده میکنند، باید هر چه سریعتر آن را بروز کنند. با توجه به این که امکان سرقت هر گونه اطلاعات در این مدت وجود داشته است، معمولا به مدیران سطح بالا پیشنهاد میشود که رمزهای عبور خود را تغییر دهند و همچنین بهتر است certificate های لازم برای راه اندازی سایتهای https و ... دوباره ساخته شوند. این عمل گرچه احتمالا برای مدیران سایتها سنگین خواهد بود، ولی برای تضمین امنیت کامل لازم است.

مثالی از امکان استفاده از این آسیب پذیری

در حال بروزرسانی

تیم امنیتی بیان تا کنون سرویسهای بسیاری را یافته که این آسیب پذیری را هنوز دارند. برخی از مهمترین آنها عبارتند است:

رجا نیوز: کدام سایت های ایرانی در خطر هستند؟

علی رغم اطلاع رسانی روز گذشته در مورد بزرگترین آسیب پذیری فراگیر تاریخ اینترنت که به "خونریزی قلبی" شهرت یافته است و منجر به افشای اطلاعات مهمی از سایت های سرتاسر جهان شده است، هنوز بسیاری از سایت های ایرانی نسبت به رفع این باگ خطرناک اقدام نکرده اند.

امروز سایتی توسط متخصصان ایرانی راه اندازی شده است که به مدیران سایت ها کمک می کند هرچه سریعتر از آسیب پذیری سایت خود نسبت به این تهدید امنیتی مطلع شوند تا بتوانند از نشت و سرقت اطلاعات خود و کاربرانشان جلوگیری کنند.

صاحبان سایتهای ایرانی با استفاده از این سرویس جدید رایگان، بلافاصله پس از وارد کردن آدرس سایت خود از تحلیل آخرین وضعیت امنیتی آن باخبر خواهند شد.

این سامانه که توسط متخصصان شرکت دانش بنیان بیان راه اندازی شده است از طریق آدرس amn.bayan.ir قابل استفاده است.

توصیههای "بیان" به عموم کاربران اینترنت:

از استفاده و ورود به (Login کردن) در سایتهای آسیب پذیر تا اطلاع ثانوی خودداری کنید.

در صورتی که قبلاً در حساب کاربری خود در سایتهای آسیبپذیر وارد شدهاید، بهتر است از هرگونه دسترسی به این سایتها خودداری کنید و حتی از حساب کاربری خود خارج نشوید (Logout نکنید).

از وارد کردن اطلاعات حساس (مانند اطلاعات مالی و اطلاعات شخصی) در وبسایتهای آسیبپذیر اکیداً خودداری کنید.

مشاهدهی سایتهای آسیبپذیری که در آنها عضو نیستید، هیچ آسیبی به شما نمیرساند.

پس از رفع کامل مشکل سایتهای آسیبپذیر، حتماً رمز عبور خود را در این سایتها تغییر داده و یکبار از حساب کاربری خود خارج شوید.

توصیه به مدیران وب سایت ها و سرورها:

این آسیب رسانی نرمافزارهای استفاده کننده از نسخههای بخصوصی از کتابخانه OpenSSL (نسخهی 1.0.1 تا 1.0.1g) را که شامل موارد زیر است را تحت تاثیر قرار میدهد و امکان استخراج ناخواسته اطلاعات حساس را به حملهکننده میدهد:

وبسرورها و فایروالهای نرمافزاری با قابلیت ارتباط امن HTTPS و TLS

سرویسهای انتقال داده و پیام رسانی استفاده کننده از HTTPS

توصیه میشود در این خصوص به اخبار امنیتی سیستمعامل و نرمافزارهای مورد استفاده خود مراجعه کنید و مطمئن شوید از بهروزترین نسخههای نرمافزارها در سرور خود استفاده میکنید. برای اطلاعات بیشتر به اینجا مراجعه کنید.

توصیه به شرکت ها و سازمانها:

کلیه شرکت ها، سازمان ها، وزارت خانه ها ادارات، مراکز آموزشی و نهادهایی که در شبکه داخلی خود از Firewall یا UTM برای کنترل و مدیریت شبکه داخلی خود استفده می کنند لازم است هرچه سریعتر نرم افزار های به کار رفته در این تجهیزات را بررسی و در صورت لزوم به روز کنند در غیر اینصورت در معرض خطرات جبران ناپذیری خواهند بود.

اقتصاد ایران: یکخطر بیسابقهاینترنتی برایهمهکاربران

امروز (۱۹ فروردین ۱۳۹۲ و ۸ آوریل ۲۰۱۴) یک آسیب پذیری بسیار مهم در OpenSSL کشف و برطرف شده است.به نوشته سایت رسمی بیان، این مشکل تقریبا به هر کس که به اینترنت دسترسی دارد، اجازه میدهد که اطلاعاتی از سرورهای آسیب پذیر را سرقت کند. این اطلاعات ممکن است رمز عبور کاربران یا حتی رمز عبور کل سرور باشد.

از آنجا که متاسفانه با گذشت چندین ساعت از اعلام عمومی این خطر بی سابقه در جهان، متاسفانه هنوز در ایران اطلاع رسانی لازم صورت نگرفته است و بسیاری از سایتها و کاربران ایرانی در معرض تهدید و خطر جدی هستند، شرکت دانش بنیان اطلاعات مربوط به این آسیبپذیری را برای اطلاع و رفع سریعتر آن منتشر مینماید. متاسفانه تا لحظهی انتشار این خبر مراکز دولتی و دانشگاهی کشور که خود وظیفه رصد و پیشگیری از وقوع این مشکل را دارند، این آسیب پذیری در آنها مشاهده شده است.

این مشکل خطرناک در حقیقت اجازه میدهد که هر کاربری در ارتباط دو سویهی امن (با TLS) بتواند (در هر اتصال) 64KB از حافظهی رایانه سوی دیگر ارتباط را بخواند (با تکرار این عمل میتوان مقدار بیشتر از حافظه را استخراج کرد). این مقدار از حافظهی RAM خوانده شده ممکن است شامل کلیدهای رمز نگاری یا رمزعبورهای یا هر گونه محتوای مربوط به هر کاربری باشد. ضمنا این مشکل تنها به سایتهای https محدود نمیشود، بلکه هر سروری که به عنوان کاربر به https دیگر سایتها نیز متصل میشود، آسیب پذیر است.

بر اساس گزارش NetCraft در سال ۲۰۱۴ بیش از ۶۶٪ سایتها از سرورهایی استفاده میکنند که بالقوه این آسیب پذیری را دارند. گستره و اهمیت این آسیب پذیری به حدی است یک سایت مستقل (heartbleed.com) برای توضیح جوانب مختلف آن ایجاد شده است.

چه اطلاعاتی واقعا لو رفته است؟

تیمهای امنیتی مرتبط با این آسیب پذیری انجام شده، تستهایی را انجام دادهاند و (متاسفانه) در این تستها موفق شدهاند اطلاعات حساس مربوط به آن سرور را (که البته یک سرور واقعی نبوده) استخراج کنند. هنوز گزارشی از انجام موفقیت آمیز این حمله بر یک سرور واقعی و حساس گزارش نشده، اما مطمئنا اگر کسی این حمله را انجام دهد، اطلاعات آن را افشا نخواهد کرد.

آیا رایانه من نیز آسیب پذیر است؟

فقط رایانههایی که از Linux یا BSD استفاده میکنند و نسخهی سیستم عامل آنها از جدیدتر از دو سال گذشته است، شامل این آسیب پذیری میشوند. البته متاسفانه بیشتر سرورهایی که در وب استفاده میشوند، در این گروه جای میگیرند ولی برای کاربران خانگی که ویندوز استفاده میکنند این آسیب پذیری وجود ندارد.

سرورهایی که Ubuntu 12.04 به بالا یا Debian Wheezy یا CentOS 6.5 یا Fedora 18 یا FreeBSD 8.4/9.1 یا OpenBSD 5.3 یا OpenSUSE 12.2 دارند آسیب پذیر هستند. البته سرورهای قدیمیتر که از نسخههای Debian Squeeze یا SUSE Linux Enterprise این آسیب پذیری را ندارند.

آیا ضربهای به اطلاعات شخصی من وارد خواهد شد؟

اگر فکر میکنید چون رایانهی شما آسیب پذیر نیست، پس خطری شما را تهدید نمیکند، سخت در اشتباه هستید. هر گونه اطلاعاتی از شما که در وب وجود دارد (رمزهای عبور ایمیل، بانکی و ...) در معرض خطر است و اگر سرویسدهندههای اینترنتی سرورهای خود را بروز نکنند، خطر دادههای کاربران را تهدید خواهد کرد. گرچه احتمال استفاده عملی از این آسیب پذیری لزوما زیاد نیست، ولی تضمینی وجود ندارد که یک خرابکار از آن استفاده نکرده باشد.

این مشکل از کی و چگونه پیش آمده است؟

این مشکل اولین بار در سال ۲۰۱۱ ایجاد شده و با انتشار رسمی نسخهی ۱.۰.۱ در ابتدای فروردین سال ۱۳۹۱ (۱۴ می ۲۰۱۲) عملا وارد دنیای وب شده است. از آن موقع تا کنون بیش از دو سال میگذرد و مشخص نیست که آیا در این زمان چه کس/کسانی از آن اطلاع داشتهاند یا از آن سوء استفاده داشتهاند.

این مشکل برای اولین بار در ساعت ۲۲ (به وقت تهران) در ۱۸ فروردین در سایت رسمی openssl منتشر شد، و تحت نام رسمی CVE-2014-0160 شناخته میشود. همچنین به صورت غیر رسمی، نام heart-bleed «خونریزی قلبی» به این آسیب پذیری داده شده است (همراه با لوگویی که در بالا مشاهده میشود). این نام گذاری به دلیل این بوده که مشکل در ماژول heartbeat (ضربان قلب) از openssl رخ داده است.

البته سرورهای بیان از قبل از افزونهی heartbeat استفاده نمیکردهاند و بنابراین خطری کاربران و محصولات شرکت بیان را تهدید نمیکند.

چگونه باید با این آسیب پذیری مقابله کرد؟

کاربران و مدیران سایتها در صورتی که از سیستمعاملهای ذکر شده استفاده میکنند، باید هر چه سریعتر آن را بروز کنند. با توجه به این که امکان سرقت هر گونه اطلاعات در این مدت وجود داشته است، معمولا به مدیران سطح بالا پیشنهاد میشود که رمزهای عبور خود را تغییر دهند و همچنین بهتر است certificate های لازم برای راه اندازی سایتهای https و ... دوباره ساخته شوند. این عمل گرچه احتمالا برای مدیران سایتها سنگین خواهد بود، ولی برای تضمین امنیت کامل لازم است.

مثالی از امکان استفاده از این آسیب پذیری

رجا نیوز: خطر جدید برای همه کاربران اینترنت

شرکت بیان با انتشار مطلبی در وبلاگ خود با عنوان «خونریزی قلبی دو سوم وب را متأثر کرده است» نوشت: امروز (۱۹ فروردین ۱۳۹۲ و ۸ آوریل ۲۰۱۴) یک آسیب پذیری بسیار مهم در OpenSSL کشف و برطرف شده است.

این مشکل تقریبا به هر کس که به اینترنت دسترسی دارد، اجازه میدهد که اطلاعاتی از سرورهای آسیب پذیر را سرقت کند. این اطلاعات ممکن است رمز عبور کاربران یا حتی رمز عبور کل سرور باشد.

از آنجا که متاسفانه با گذشت چندین ساعت از اعلام عمومی این خطر بی سابقه در جهان، متاسفانه هنوز در ایران اطلاع رسانی لازم صورت نگرفته است و بسیاری از سایتها و کاربران ایرانی در معرض تهدید و خطر جدی هستند، شرکت بیان اطلاعات مربوط به این آسیبپذیری را برای اطلاع و رفع سریعتر آن منتشر مینماید. متاسفانه تا لحظهی انتشار این خبر مراکز دولتی و دانشگاهی کشور که خود وظیفه رصد و پیشگیری از وقوع این مشکل را دارند، این آسیب پذیری در آنها مشاهده شده است.

این مشکل در پیاده سازی پروتکل TLS کشف شده است، و باعث میشود سرورهایی که از هر نوع ارتباط امن برای ارتباط استفاده میکنند، آسیب پذیر باشند. همهی ارتباطها از طریق https (که بیشتر سرویسهای برخط ایمیل، و چت از آن استفاده میکنند) smtp و imap (که برای تبادل ایمیل استفاده میشود) و اتصالهای امن VPN و SSH همه در معرض خطر هستند. این خطر ارتباط امن بانکهای اینترنتی را نیز تهدید میکند.

این مشکل خطرناک در حقیقت اجازه میدهد که هر کاربری در ارتباط دو سویهی امن (با TLS) بتواند (در هر اتصال) 64KB از حافظهی رایانه سوی دیگر ارتباط را بخواند (با تکرار این عمل میتوان مقدار بیشتر از حافظه را استخراج کرد). این مقدار از حافظهی RAM خوانده شده ممکن است شامل کلیدهای رمز نگاری یا رمزعبورهای یا هر گونه محتوای مربوط به هر کاربری باشد. ضمنا این مشکل تنها به سایتهای https محدود نمیشود، بلکه هر سروری که به عنوان کاربر به https دیگر سایتها نیز متصل میشود، آسیب پذیر است.

بر اساس گزارش NetCraft در سال ۲۰۱۴ بیش از ۶۶٪ سایتها از سرورهایی استفاده میکنند که بالقوه این آسیب پذیری را دارند. گستره و اهمیت این آسیب پذیری به حدی است یک سایت مستقل (heartbleed.com) برای توضیح جوانب مختلف آن ایجاد شده است.

چه اطلاعاتی واقعا لو رفته است؟

تیمهای امنیتی مرتبط با این آسیب پذیری انجام شده، تستهایی را انجام دادهاند و (متاسفانه) در این تستها موفق شدهاند اطلاعات حساس مربوط به آن سرور را (که البته یک سرور واقعی نبوده) استخراج کنند. هنوز گزارشی از انجام موفقیت آمیز این حمله بر یک سرور واقعی و حساس گزارش نشده، اما مطمئنا اگر کسی این حمله را انجام دهد، اطلاعات آن را افشا نخواهد کرد.

آیا رایانه من نیز آسیب پذیر است؟

فقط رایانههایی که از Linux یا BSD استفاده میکنند و نسخهی سیستم عامل آنها از جدیدتر از دو سال گذشته است، شامل این آسیب پذیری میشوند. البته متاسفانه بیشتر سرورهایی که در وب استفاده میشوند، در این گروه جای میگیرند ولی برای کاربران خانگی که ویندوز استفاده میکنند این آسیب پذیری وجود ندارد.

سرورهایی که Ubuntu 12.04 به بالا یا Debian Wheezy یا CentOS 6.5 یا Fedora 18 یا FreeBSD 8.4/9.1 یا OpenBSD 5.3 یا OpenSUSE 12.2 دارند آسیب پذیر هستند. البته سرورهای قدیمیتر که از نسخههای Debian Squeeze یا SUSE Linux Enterprise این آسیب پذیری را ندارند.

آیا ضربهای به اطلاعات شخصی من وارد خواهد شد؟

اگر فکر میکنید چون رایانهی شما آسیب پذیر نیست، پس خطری شما را تهدید نمیکند، سخت در اشتباه هستید. هر گونه اطلاعاتی از شما که در وب وجود دارد (رمزهای عبور ایمیل، بانکی و ...) در معرض خطر است و اگر سرویسدهندههای اینترنتی سرورهای خود را بروز نکنند، خطر دادههای کاربران را تهدید خواهد کرد. گرچه احتمال استفاده عملی از این آسیب پذیری لزوما زیاد نیست، ولی تضمینی وجود ندارد که یک خرابکار از آن استفاده نکرده باشد.

این مشکل از کی و چگونه پیش آمده است؟

این مشکل اولین بار در سال ۲۰۱۱ ایجاد شده و با انتشار رسمی نسخهی ۱.۰.۱ در ابتدای فروردین سال ۱۳۹۱ (۱۴ می ۲۰۱۲) عملا وارد دنیای وب شده است. از آن موقع تا کنون بیش از دو سال میگذرد و مشخص نیست که آیا در این زمان چه کس/کسانی از آن اطلاع داشتهاند یا از آن سوء استفاده داشتهاند.

این مشکل برای اولین بار در ساعت ۲۲ (به وقت تهران) در ۱۸ فروردین در سایت رسمی openssl منتشر شد، و تحت نام رسمی CVE-2014-0160 شناخته میشود. همچنین به صورت غیر رسمی، نام heart-bleed «خونریزی قلبی» به این آسیب پذیری داده شده است (همراه با لوگویی که در بالا مشاهده میشود). این نام گذاری به دلیل این بوده که مشکل در ماژول heartbeat (ضربان قلب) از openssl رخ داده است.

البته سرورهای بیان از قبل از افزونهی heartbeat استفاده نمیکردهاند و بنابراین خطری کاربران و محصولات شرکت بیان را تهدید نمیکند.

چگونه باید با این آسیب پذیری مقابله کرد؟

کاربران و مدیران سایتها در صورتی که از سیستمعاملهای ذکر شده استفاده میکنند، باید هر چه سریعتر آن را بروز کنند. با توجه به این که امکان سرقت هر گونه اطلاعات در این مدت وجود داشته است، معمولا به مدیران سطح بالا پیشنهاد میشود که رمزهای عبور خود را تغییر دهند و همچنین بهتر است certificate های لازم برای راه اندازی سایتهای https و ... دوباره ساخته شوند. این عمل گرچه احتمالا برای مدیران سایتها سنگین خواهد بود، ولی برای تضمین امنیت کامل لازم است.

مثالی از امکان استفاده از این آسیب پذیری

در تصویر زیر که بر روی یک سرور واقعی داخل ایران تست شده است، دادههای مربوط به یک کاربر ناشناس قابل نمایش است (با اینکه از ارتباط امن استفاده شدهبوده است). (دو رقم آخر IP با xx جایگزین شده است)

خبرگزاری دانشجو: خطر جدید برای همه کاربران اینترنت

به گزارش گروه فضای مجازی« خبرگزاری دانشجو»، شرکت بیان با انتشار مطلبی با عنوان «خونریزی قلبی دو سوم وب را متأثر کرده است» نوشت: امروز (19 فروردین 1392 و 8 آوریل 2014) یک آسیب پذیری بسیار مهم در OpenSSL کشف و برطرف شده است.

این مشکل تقریبا به هر کس که به اینترنت دسترسی دارد، اجازه میدهد که اطلاعاتی از سرورهای آسیب پذیر را سرقت کند. این اطلاعات ممکن است رمز عبور کاربران یا حتی رمز عبور کل سرور باشد.

از آنجا که متاسفانه با گذشت چندین ساعت از اعلام عمومی این خطر بی سابقه در جهان، متاسفانه هنوز در ایران اطلاع رسانی لازم صورت نگرفته است و بسیاری از سایتها و کاربران ایرانی در معرض تهدید و خطر جدی هستند، شرکت بیان اطلاعات مربوط به این آسیبپذیری را برای اطلاع و رفع سریعتر آن منتشر مینماید. متاسفانه تا لحظهی انتشار این خبر مراکز دولتی و دانشگاهی کشور که خود وظیفه رصد و پیشگیری از وقوع این مشکل را دارند، این آسیب پذیری در آنها مشاهده شده است.

این مشکل در پیاده سازی پروتکل TLS کشف شده است، و باعث میشود سرورهایی که از هر نوع ارتباط امن برای ارتباط استفاده میکنند، آسیب پذیر باشند. همهی ارتباطها از طریق https (که بیشتر سرویسهای برخط ایمیل، و چت از آن استفاده میکنند) smtp و imap (که برای تبادل ایمیل استفاده میشود) و اتصالهای امن VPN و SSH همه در معرض خطر هستند. این خطر ارتباط امن بانکهای اینترنتی را نیز تهدید میکند.

این مشکل خطرناک در حقیقت اجازه میدهد که هر کاربری در ارتباط دو سویهی امن (با TLS) بتواند (در هر اتصال) 64KB از حافظهی رایانه سوی دیگر ارتباط را بخواند (با تکرار این عمل میتوان مقدار بیشتر از حافظه را استخراج کرد). این مقدار از حافظهی RAM خوانده شده ممکن است شامل کلیدهای رمز نگاری یا رمزعبورهای یا هر گونه محتوای مربوط به هر کاربری باشد. ضمنا این مشکل تنها به سایتهای https محدود نمیشود، بلکه هر سروری که به عنوان کاربر به https دیگر سایتها نیز متصل میشود، آسیب پذیر است.

بر اساس گزارش NetCraft در سال 2014 بیش از 66٪ سایتها از سرورهایی استفاده میکنند که بالقوه این آسیب پذیری را دارند. گستره و اهمیت این آسیب پذیری به حدی است یک سایت مستقل (heartbleed.com) برای توضیح جوانب مختلف آن ایجاد شده است.

چه اطلاعاتی واقعا لو رفته است؟

تیمهای امنیتی مرتبط با این آسیب پذیری انجام شده، تستهایی را انجام دادهاند و (متاسفانه) در این تستها موفق شدهاند اطلاعات حساس مربوط به آن سرور را (که البته یک سرور واقعی نبوده) استخراج کنند. هنوز گزارشی از انجام موفقیت آمیز این حمله بر یک سرور واقعی و حساس گزارش نشده، اما مطمئنا اگر کسی این حمله را انجام دهد، اطلاعات آن را افشا نخواهد کرد.

آیا رایانه من نیز آسیب پذیر است؟

فقط رایانههایی که از Linux یا BSD استفاده میکنند و نسخهی سیستم عامل آنها از جدیدتر از دو سال گذشته است، شامل این آسیب پذیری میشوند. البته متاسفانه بیشتر سرورهایی که در وب استفاده میشوند، در این گروه جای میگیرند ولی برای کاربران خانگی که ویندوز استفاده میکنند این آسیب پذیری وجود ندارد.

سرورهایی که Ubuntu 12.04 به بالا یا Debian Wheezy یا CentOS 6.5 یا Fedora 18 یا FreeBSD 8.4/9.1 یا OpenBSD 5.3 یا OpenSUSE 12.2 دارند آسیب پذیر هستند. البته سرورهای قدیمیتر که از نسخههای Debian Squeeze یا SUSE Linux Enterprise این آسیب پذیری را ندارند.

آیا ضربهای به اطلاعات شخصی من وارد خواهد شد؟

اگر فکر میکنید چون رایانهی شما آسیب پذیر نیست، پس خطری شما را تهدید نمیکند، سخت در اشتباه هستید. هر گونه اطلاعاتی از شما که در وب وجود دارد (رمزهای عبور ایمیل، بانکی و ...) در معرض خطر است و اگر سرویسدهندههای اینترنتی سرورهای خود را بروز نکنند، خطر دادههای کاربران را تهدید خواهد کرد. گرچه احتمال استفاده عملی از این آسیب پذیری لزوما زیاد نیست، ولی تضمینی وجود ندارد که یک خرابکار از آن استفاده نکرده باشد.

این مشکل از کی و چگونه پیش آمده است؟

این مشکل اولین بار در سال 2011 ایجاد شده و با انتشار رسمی نسخهی 1.0.1 در ابتدای فروردین سال 1391 (14 می 2012) عملا وارد دنیای وب شده است. از آن موقع تا کنون بیش از دو سال میگذرد و مشخص نیست که آیا در این زمان چه کس/کسانی از آن اطلاع داشتهاند یا از آن سوء استفاده داشتهاند.

این مشکل برای اولین بار در ساعت 22 (به وقت تهران) در 18 فروردین در سایت رسمی openssl منتشر شد، و تحت نام رسمی CVE-2014-0160 شناخته میشود. همچنین به صورت غیر رسمی، نام heart-bleed «خونریزی قلبی» به این آسیب پذیری داده شده است (همراه با لوگویی که در بالا مشاهده میشود). این نام گذاری به دلیل این بوده که مشکل در ماژول heartbeat (ضربان قلب) از openssl رخ داده است.

البته سرورهای بیان از قبل از افزونهی heartbeat استفاده نمیکردهاند و بنابراین خطری کاربران و محصولات شرکت بیان را تهدید نمیکند.

چگونه باید با این آسیب پذیری مقابله کرد؟

کاربران و مدیران سایتها در صورتی که از سیستمعاملهای ذکر شده استفاده میکنند، باید هر چه سریعتر آن را بروز کنند. با توجه به این که امکان سرقت هر گونه اطلاعات در این مدت وجود داشته است، معمولا به مدیران سطح بالا پیشنهاد میشود که رمزهای عبور خود را تغییر دهند و همچنین بهتر است certificate های لازم برای راه اندازی سایتهای https و ... دوباره ساخته شوند. این عمل گرچه احتمالا برای مدیران سایتها سنگین خواهد بود، ولی برای تضمین امنیت کامل لازم است.

مثالی از امکان استفاده از این آسیب پذیری

در تصویر زیر که بر روی یک سرور واقعی داخل ایران تست شده است، دادههای مربوط به یک کاربر ناشناس قابل نمایش است (با اینکه از ارتباط امن استفاده شدهبوده است). (دو رقم آخر IP با xx جایگزین شده است)